Internet-Grundlagen

„Internet ist nur ein Hype.“ (Bill Gates, 1995)

Die Bezeichnung „Internet“ wird oft als Verkürzung des Begriffs „interconnected networks“ gesehen, also miteinander verbundene Netzwerke. Das Internet ist das derzeit größte weltumspannende Datennetz. Es besteht aus einer Vielzahl kleinerer und größerer Regionalnetze und enthält wirtschaftlich orientierte Informationen, Mailboxen, Forschungs-Datenbanken.

Zahl der Internet-Hosts (als „Host“ – englisch für „Gastgeber“ – bezeichnet man allgemein Geräte in Netzwerken, die unter bestimmten Voraussetzungen von anderen Geräten aus erreicht werden können; hier sind zum Beispiel zugewiesene Domänennamen gemeint, die in eine IP-Adresse aufgelöst werden können):

| 1971 | 23 |

| Aug 1981 | 213 |

| Aug 1983 | 562 |

| Okt 1984 | 1.024 |

| Okt 1985 | 1.961 |

| Dez 1987 | 28.174 |

| Jul 1989 | 130.000 |

| Jan 1991 | 376.000 |

| Jan 1992 | 727.000 |

| Jan 1993 | 1.313.000 |

| Jan 1995 | 4.852.000 |

| Jan 1997 | 16.156.000 |

| Jan 1998 | 29,670,000 |

| Jan 1999 | 43.230.000 |

| Jan 2000 | 72.398.092 |

| Jan 2001 | 109.574.429 |

| Jan 2002 | 147.344.723 |

| Jan 2003 | 171.638.297 |

| Jan 2004 | 233.101.481 |

| Jan 2005 | 317,646,084 |

| Jan 2006 | 394,991,609 |

| Jan 2007 | 433,193,199 |

| Jan 2008 | 541,677,360 |

| Jan 2009 | 625,226,456 |

| Jan 2010 | 732,740,444 |

| Jan 2011 | 818,374,269 |

| Jan 2012 | 888,239,420 |

| Jan 2013 | 963,518,598 |

| Jan 2014 | 1,010,251,829 |

| Jan 2015 | 1,012,706,608 |

| Jan 2016 | 1,048,766,623 |

| Jan 2017 | 1,062,660,523 |

| Jan 2018 | 1,003,604,363 |

| Jan 2019 | 1,012,695,272 |

Etwa 75 % dieser Websites sind inaktiv. (Quelle: http://www.internetlivestats.com/total-number-of-websites/)

Historische Entwicklung

Bereits 1958 hatte die RAND-Corporation die Idee eines dezentralen Kommunikationssystems.

Das Internet entwickelte sich aus dem 1969 entstandenen ARPANet (Advanced Research Projects Agency, 1. Knoten an der UCLA) des amerikanischen Verteidigungsministeriums. Immer mehr Universitäten und Bildungseinrichtungen schlossen sich ans Netz an, wodurch sich das Netz immer schneller weltweit ausdehnte. 1972 hatte das ARPANet bereits 27 Knoten. 1989 wurde das ARPANet eingestellt.

Die einzige „Gemeinsamkeit“ im Internet ist das TCP/IP-Netzwerkprotokoll (Transmission Control Protocol/Internet Protocol), das vom Betriebssystem UNIX stammt und seit 1977 im Internet verwendet wird. Die Daten werden von diesem Protokoll in „Pakete“ zerlegt, die selbständig übertragen werden. Die Pakete können über verschiedene Wege und ungeordnet den Empfänger erreichen.

Vielfach werden die Begriffe WWW, Web und Internet mehr oder minder synonym verwendet. Dies ist jedoch nicht korrekt. Wie bereits beschrieben wurde, hat sich das Internet seit den 1960er Jahren kontinuierlich weiterentwickelt. Viele der Kernprotokolle sind seit der Frühzeit des Internets weitgehend unverändert im Einsatz (zum Beispiel: Telnet seit 1972, FTP erste offizielle Version 1973, seit 1980 auf Basis von TCP, TCP seit 1980, SMTP seit 1982).

Internet-Benutzer weltweit in Mio. (Quelle: www.c-i-a.com; https://www.internetworldstats.com/stats14.htm)

| Land | Ende 2002 | Ende 2004 | Ende 2006 | 2019 |

| U.S. | 160,7 | 185,5 | 210,2 | 292,9 |

| China | 54,5 | 99,8 | 131,1 | 854 (59,3 %) |

| Japan | 64,8 | 78,1 | 90,9 | 118,6 (93,8 %) |

| Indien | 16,6 | 37,0 | 67,6 | 560 (40,6 %) |

| Deutschland | 30,4 | 41,9 | 50,3 | 79,1 (96,0 %) |

| U.K. | 27,2 | 33,1 | 39,7 | 63,5 (94,9 %) |

| Südkorea | 26,9 | 31,7 | 35,0 | 49,2 (96,0 %) |

| Kanada | 17,8 | 20,5 | 23,3 | 34,6 (92,7 %) |

| Russland | 13,5 | 21,2 | 27,6 | 116,3 (80,9 %) |

| Frankreich | 16,7 | 25,5 | 32,0 | 60,4 (92,3 %) |

| Italien | 20,9 | 25,5 | 31,6 | 54,8 (92,5 %) |

| Brasilien | 15,8 | 22,3 | 29,5 | 149,0 (70,7 %) |

| Spanien | 10,4 | 13,4 | 17,8 | 43,0 (92,5 %) |

| Weltweit | 665,9 | 934,5 | 1.216,0 |

Anteil der Internet-Nutzer in Österreich (Altersgruppe 16 – 74 Jahre, in %):

| 2003 | 36,6 % |

| 2004 | 51,9 % |

| 2007 | 69 % |

| 2019 | 87,9 % |

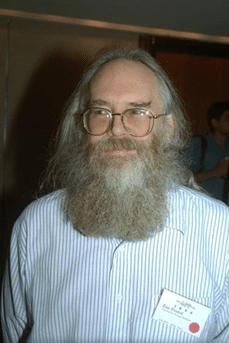

World Wide Web

Der Begriff World Wide Web (WWW) wurde 1989 vom CERN-Mitarbeiter Tim Berners-Lee (Bild aus 1955) geprägt; er entwickelte auch den ersten Webserver, den ersten Browser und Editor sowie das Übertragungsprotokoll HTTP sowie die „Präsentationssprache“ HTML Die erste Website (info.cern.ch) ging am 6. August 1991 online.

Am 30. April 1993 stellte CERN (Conseil Européen pour la Recherche Nucléaire, europäisches Forschungszentrum für Teilchenphysik) die WWW-Technologie auf einer lizenzfreien Basis der Weltöffentlichkeit zur Verfügung.

Das WWW (oder Web) ist somit eine Anwendung des Internets und bezeichnet jene Dienste, die in HTML (oder einer Weiterentwicklung von HTML) dargestellt und über HTTP abrufbar sind.

Für die Benutzung des WWW-Dienstes im Internet werden folgende Softwarekomponenten benötigt:

- ein Browser, der die Clientsoftware darstellt und HTTP(S)-Anfragen an die Webserver-Software sendet. Heute existiert eine Reihe von Browsern auf dem Markt, die wichtigsten sind:

- Chrome (Google)

- FireFox

- Internet Explorer (Microsoft; auslaufend)

- Edge (Microsoft)

- Safari (Apple)

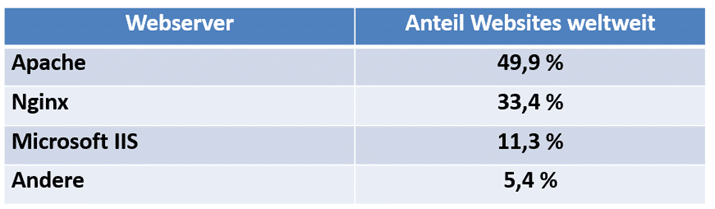

- ein Webserver, der die HTTP(S)-Anfragen des Browsers beantwortet (also auch die entsprechenden Dateien übermittelt). Marktführer bei den Webservern ist seit Jahren das Open Source-Produkt Apache.

Internet als Teilstreckennetzwerk

Das Internet besteht unter anderem aus:

- Firmennetzwerken (Intranet), über welche die Computer einer Firma verbunden sind,

- Providernetzwerken, an die die Rechner der Kunden eines Internet-Providers angeschlossen sind und

- Universitäts- und Forschungsnetzwerken.

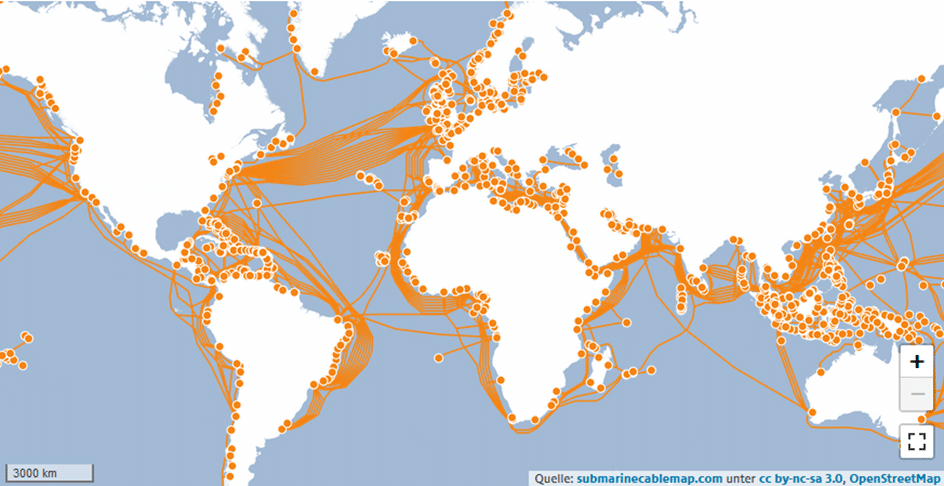

Physikalisch besteht das Internet sowohl kontinental als auch interkontinental hauptsächlich aus Glasfaserkabeln. Diese bieten eine enorme Übertragungskapazität und wurden vor einigen Jahren sowohl als Land- als auch als Seekabel in Erwartung sehr hohen Datenverkehr-Wachstums in hoher Kapazität verlegt. Da sich das benötigte Datentransportvolumen jedoch nicht, wie die Unternehmen vielfach annahmen, jährlich verzehnfachte, sondern nur verdoppelte, sitzt das Internet hier zurzeit auf sehr hohen Überkapazitäten. Von manchen Glasfaserkabeln werden zum Beispiel nur 3 % der enthaltenen Glasfasern benutzt, während gleichzeitig die physikalische mögliche Übertragungsrate pro Glasfaser mit fortschrittlicher Licht-Einspeisetechnik noch immens vergrößerbar ist.

Auch Satelliten sind in die globale Internet-Struktur eingebunden, haben jedoch einen geringeren Anteil an Übertragungskapazität und sind in der Leistung teurer.

Nach Schätzungen von Google laufen fast 98 % des internationalen Datenverkehrs über Unterwasserkabel.

Seekabel werden meist von weltweit operierenden Konzernen betrieben. So gibt es heute (2020) über 400 Kabel, die verschiedene Landmassen miteinander verbinden. Google betreibt derzeit drei Tiefseekabel und kündigte an, bis 2022 eine etwa 6300 km lange Verbindung zwischen New York, der Region Cornwall im Südwesten Englands und Bilbao in Nordspanien herzustellen. Dieses als „Gracehopper“ bezeichnete Projekt ist aus 16 Glasfaserpaaren aufgebaut. Facebook hat angekündigt, bis 2024 ein 37000 km langes Unterwasserkabel zu verlegen, um 16 afrikanische Länder mit schnellerem Internet zu versorgen.

An Internet-Knoten werden die verschiedenen Netzwerke über leistungsstarke Verbindungen (Backbones) miteinander vernetzt. Ein solcher Internet-Knoten kann prinzipiell beliebig viele Netzwerke miteinander verbinden.

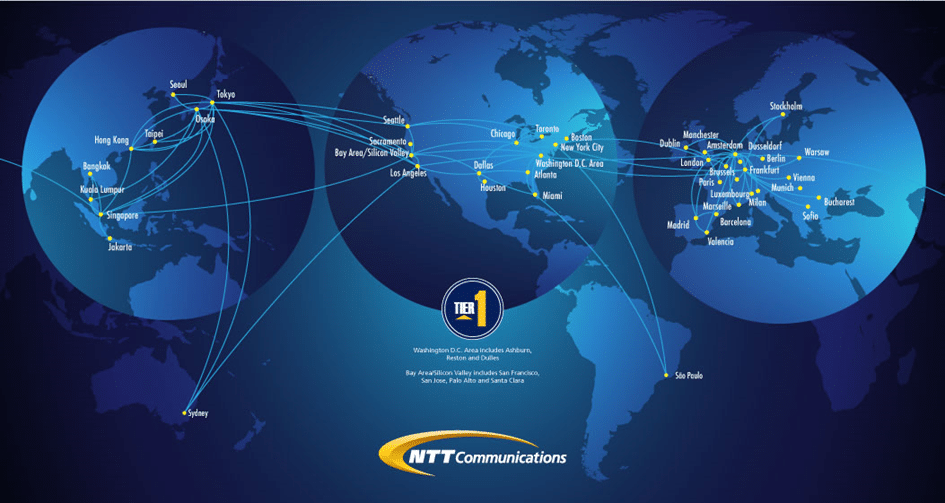

Grundsätzlich gibt es sogenannte Tier-1-Internetdienstanbieter, welche die Backbones betreiben. In den letzten Jahren gab es große Umwälzungen im Bereich der Backbone-Anbieter. Einige der bekanntesten Betreiber mussten ihre Pforten schließen (etwa der jahrelange europäische Marktführer ebone oder der weltweit operierende WorldCom-Konzern). Heute gibt es nur eine Handvoll globaler Anbieter mit eigener Infrastruktur (Quelle: https://en.wikipedia.org/wiki/Tier_1_network):

- NTT Communications Group (Nippon Telephone and Telegraph Corporation, www.us.ntt.net/about/ipmap.cfm), ein japanischer Konzern, zu dem eine Reihe von Backbone-Anbietern auf der ganzen Welt gehören. NTT America betreibt eines der größten Tier-1-IP-Backbones, welchen inzwischen auf Parallelbetrieb IPv4 und IPv6 upgegradet wurde.

- Level 3, ein Teil des globalen CenturyLink-Konzerns

- Telia Carrier (Hauptsitz in Solna, Schweden)

- GTT (Global Telecom and Technology, Hauptsitz in McLean, Virginia/USA)

- Tata Communications (Hauptsitz in Indien)

- Telecom Italia

- Verizon Enterprise Solutions (früher UUNET und XO Communications; Hauptsitz New York, USA)

Weltweit existieren ca. 108 Internet-Knoten, von denen sich 60 in Europa und 26 in Nordamerika befinden. Der Verbund Euro-IX ist ein Zusammenschluss von Betreibern europäischer Internet-Knoten. Größter deutscher und drittgrößter europäischer CIX (kommerzielle Internet-Knoten) ist der DE-CIX in Frankfurt am Main, über den mehr als 100 Netzwerke verbunden sind.

Beispiele für Internet-Knoten

- DE-CIX (Deutsche Commercial Internet Exchange), www.de-cix.net: Sitz in Frankfurt am Main (Deutschland), gemessen am Datendurchsatz größter Internet-Knoten der Welt. Im Januar 2019 waren mehr als 850 Internetdienstanbieter und andere Organisationen aus mehr als 70 Ländern am DE-CIX angebunden, darunter praktisch alle großen Internet-Service-Provider. Im Februar 2019 betrug der maximale Datendurchsatz 6,878 Tbit/s. Die aktuelle Datendurchsatz-Statistik ist unter https://www.de-cix.net/en/locations/germany/frankfurt/statistics abrufbar.

- AMS-IX (Amsterdam Internet Exchange), www.ams-ix.net

- VIX (Vienna Internet Exchange), www.vix.at

Da das Arpanet als dezentrales Netzwerk möglichst ausfallsicher sein sollte, wurde schon bei der Planung beachtet, dass es keinen Zentralrechner, keinen zentralen Internet-Knoten sowie keinen Ort geben sollte, an dem alle Verbindungen zusammenlaufen. Diese geplante Dezentralität wurde jedoch auf der administrativen Ebene des Internet nicht durchgängig eingehalten. Die Internet Corporation for Assigned Names and Numbers (ICANN), die zuständige Organisation für die Pflege der Zuordnung von IP-Adressen auf Domain-Namen, untersteht wenigstens indirekt dem Einfluss des US-Wirtschaftsministeriums und koordiniert den Betrieb der Root-Nameserver in zahlreichen Ländern. Um den Einfluss der Vereinigten Staaten auf das Domain Name System (DNS) einzugrenzen, wurde das in erster Linie europäische Open Root Server Network aufgebaut.

Die netzartige Struktur sowie die Heterogenität des Internets sorgen für eine sehr hohe Ausfallsicherheit. Für die Kommunikation zwischen zwei Nutzern des Internets existieren meistens mehrere mögliche Kommunikationswege. Erst bei der tatsächlichen Datenübertragung wird entschieden, welcher Weg benutzt wird. Dabei können zwei hintereinander versandte Datenpakete beziehungsweise eine Anfrage und die Antwort je nach Auslastung verschiedene Kommunikationswege durchlaufen. Deshalb hat der Ausfall einer physikalischen Verbindung im Internet meistens keine schwerwiegenden Auswirkungen, sondern kann durch die Verwendung alternativer Kommunikationswege ausgeglichen werden.

Im Bereich der Katastrophenforschung werden flächendeckende Missbräuche oder Ausfälle des Internets, sog. D-Gefahren, sehr ernst genommen. Ein Zusammenbruch des Internets oder einzelner Teile hätte weitreichende Folgen.

Auf dem Mapnet-Projekt können aktuelle Backbone-Verbindungen grafisch eingesehen werden (http://www.caida.org/tools/visualization/mapnet/Backbones/).

Die Inhalte großer Datenanbieter werden über Content Delivery Networks (CDN) weltweit verteilt. CDN-Knoten sind auf viele Orte verteilt und oft auch auf viele Backbones. Sie arbeiten zusammen, um Anfragen (Requests) von End-Nutzern nach Inhalten (Content) möglichst ökonomisch zu bedienen. Einzelne Standorte werden als PoP (Point of Presence) bezeichnet und bestehen aus Server-Clustern.

Wichtige Content Delivery Networks

- Akamai

- Cloudflare (Sitz: San Francisco, Kalifornien/USA)

- Amazon Web Services (CloudFront)

- Microsoft Azure

Domain Name System (DNS)

DNS ist ein Protokoll der Anwendungsschicht (OSI-Schicht 7), das für die Verwendung mit der TCP/IP-Protokollsuite entwickelt wurde. Hauptaufgabe ist die Zuordnung von leicht merkbaren DNS-Namen zu IP-Adressen. Alle modernen DNS-Implementierungen unterstützen so wohl IPv4 als auch IPv6.

Das DNS wurde 1983 von Jon Postel (1943 – 1998) und Paul Mockapetris (*1948) für das Internet entworfen und in RFC 882 und 883 beschrieben. Beide wurden inzwischen von RFC 1034 und RFC 1035 abgelöst und durch zahlreiche weitere Standards ergänzt. Ursprüngliche Aufgabe war es, die lokalen hosts-Dateien abzulösen, die bis dahin für die Namensauflösung zuständig waren und die der enorm zunehmenden Zahl von Neueinträgen nicht mehr gewachsen waren. Aufgrund der erwiesenermaßen hohen Zuverlässigkeit und Flexibilität wurden nach und nach weitere Datenbestände in das DNS integriert und so den Internetnutzern zur Verfügung gestellt.

Die Auflösung von DNS-Namen in IP-Adressen wird als Forward Lookup bezeichnet, die Auflösung von IP-Adressen in FQDNs nennt man Reverse Lookup.

DNS-Namensauflösung wird heute nicht nur im Internet, sondern auch in Firmennetzwerken verwendet.

DNS-Namen können verwendet werden für:

- Geräte in einem Netzwerk, etwa PCs, Router oder Drucker

- Ressourcen in einem Netzwerk, etwa Websites

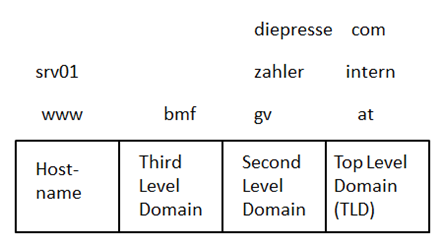

Der Domain-Namensraum hat eine baumförmige Struktur. Die Blätter und Knoten des Baumes werden als Labels bezeichnet. Ein kompletter Domainname eines Objektes besteht aus der Verkettung aller Labels. Label sind Zeichenketten (alphanumerisch, als einziges Sonderzeichen ist der Bindestrich ‚-‚ erlaubt), die mindestens ein Zeichen und maximal 63 Zeichen lang sind, mit einem Buchstaben beginnen müssen und nicht mit ‚-‚ enden dürfen (RFC 1035, Abschnitt „2.3.1. Preferred name syntax“). Die einzelnen Labels werden durch Punkte (engl. dots) voneinander getrennt. Ein Domainname darf inklusive aller Punkte maximal 255 Zeichen lang sein.

Beispiele für DNS-Namen

- www.bmf.gv.at

- srv01.zahler.intern

Ein vollständig angeführter DNS-Name wird auch als FQDN (Fully Qualified Domain Name) bezeichnet. Wie in der Grafik ersichtlich, besteht ein FQDN aus einem Hostnamen und einem mehrteiligen Domänennamen.

Das DNS-System ist hierarchisch aufgebaut. Die oberste Ebene (Root-Domain) wird durch einen Punkt repräsentiert, der in der praktischen Anwendung immer weggelassen wird.

Genau genommen, würden DNS-Namen also folgendermaßen aussehen:

- www.bmf.gv.at.

- srv01.zahler.intern.

Die oberste Ebene von Bedeutung ist die Top Level Domain. Man unterscheidet TLDs, die für Internet-Ressourcen verwendet werden, und private TLDs.

DNS-Domain-Namen im Internet

Neue Top Level Domains werden von der ICANN (www.icann.org) festgelegt. Die ICANN (Internet Corporation for Assigned Names and Numbers) ist eine private Internet-Organisation mit Sitz in Marina del Rey, Kalifornien, die bestimmte zentrale Koordinierungsaufgaben im Internet übernimmt:

- IP-Adressen: ICANN koordiniert das IP-Adressensystem, und ist die oberste Instanz, die IP-Adressenblöcke vergibt. Die Blöcke werden an die regionalen IP-Registries vergeben, die sie dann weiter verteilen.

- Domainnamen-System: ICANN koordiniert das Domainnamen-System (DNS) und ist insbesondere die Instanz, die über die Einrichtung von Top-Level-Domains entscheidet.

- Internet-Protokolle: ICANN koordiniert die Zuweisung von Parametern mit Internet-Bezug und ist z.B. für die Vergabe von TCP/UDP-Port-Nummern zuständig.

- DNS Root Server-System: In diesem Punkt hat ICANN eine deutlich geringere Rolle als in den anderen Bereichen. ICANN überwacht zwar den Betrieb des Rootserver-Systems, bislang scheint die US-Regierung jedoch nicht bereit zu sein, die letzte Aufsicht darüber völlig abzugeben.

Die IANA (Internet Assigned Numbers Authority, www.iana.org) verwaltet die IP-Adressen.

Länder-Domains (ccTLD, Country Code-Top Level Domains)

Derzeit sind mehr als 200 Länder-Top Level Domains (ISO-Norm 3166) zugelassen, zum Beispiel:

- at Austria (Österreich)

- de Deutschland

- jp Japan

- us USA (fehlt meist)

Derzeit (Stand: Juli 2008) sind mehr als 760.000 at-Domänen registriert.

Die Europäische Kommission strebt im Rahmen der eEurope-Initiative die Einrichtung einer .eu-Top-Level-Domain für die Länder der Europäischen Union an: Im Februar 2000 hat sie in einem Arbeitspapier dargelegt, dass sie .eu als Alternative zu .com für europäische Unternehmen ansieht.

Die .eu-Domain wurde als Ländercode-Domain eingerichtet, obgleich es sich bei der EU strenggenommen nicht um ein Land handelt. Die Registrierung von .eu-Domänen ist seit 2006 möglich.

Generische Top Level Domains der 1. Generation

Zusätzlich zu den landesspezifischen Erweiterungen gab es folgende generische Top Level Domains, die ursprünglich nur US-amerikanischen Einrichtungen vorbehalten waren:

- com company (Firma)

- gov government (Regierung) – US

- edu education (Universitäten) – US

- mil military (Militär) – US

- int internationale Organisation

- org organization (gemeinnützig)

- net Provider

Generische Top Level Domains der 2. Generation

Ende des Jahres 2000 hat ICANN die Einrichtung neuer generischer Top-Level-Domains beschlossen. Ausgewählt wurden sieben Domains:

- biz Firmen und Unternehmen

- museum Museen

- info Informationsservices

- pro Berufstätige, Freiberufler

- coop Genossenschaften

- aero Luftfahrtindustrie

- name Privatpersonen

.aero

Domain nur für Unternehmen, die mit Flugverkehr zu tun haben, etwa Fluggesellschaften, Flughäfen und Reiseveranstalter.

.biz (für „business“)

Nicht zugangsbeschränkte Top-Level-Domain zur geschäftlichen Nutzung, die in direkter Konkurrenz zu .com stehen soll.

.coop

Domain nur für Verbände, Vereinigungen und Genossenschaften, wobei der Schwerpunkt auf nichtkommerzieller Nutzung liegt.

.info

Nicht zugangsbeschränkte Top-Level-Domain für Informationsdienste, die mit .com konkurrieren soll.

.museum

Wie der Name bereits andeutet, ist .museum eine Domain ausschließlich für Museen und Ausstellungen.

.name

Top-Level-Domain für individuelle Nutzer, keine kommerzielle Nutzung erlaubt. Die Domains werden grundsätzlich zweistufig angelegt (etwa vorname.nachname.name).

.pro

Zugangsbeschränkte Domain, die sich an Freiberufler („professionals“) wendet. Es gibt keine direkte Vergabe, sondern eine Rubrizierung verwenden. Derzeit gibt es folgende Rubriken:

- law.pro Rechtsanwälte

- med.pro Ärzte

- cpa.pro Steuerberater (CPA = Certified Public Accountant)

Generische Top Level Domains der 3. Generation

2005 – 2008 wurden folgende Top Level Domains genehmigt:

- asia Asiatische Seiten

- cat catalan (katalanische Kultur)

- jobs Arbeitsvermittlung

- travel Reiseveranstalter

- post ehemalige Post-Monopolisten

- mobi Mobilkommunikation

- tel Telekomunternehmen

Komplette Freigabe für Top Level Domains ab 2009

Nicht unerwartet hat ICANN angekündigt, dass ab 2009 praktisch jedes Wort in jeder Weltsprache als Top Level Domain verwendet werden kann.

Interessenten können einen entsprechenden Antrag stellen, der von der ICANN geprüft wird; für jede TLD ist ein Kostenbeitrag von bis zu € 100.000 vorgesehen. So hat die Stadt Paris bereits angekündigt, sich um die TLD .paris zu bewerben.

Wie bekommt man einen Internet-Domain-Namen?

Generell können Domainnamen bei verschiedenen Institutionen erworben werden; es gibt eine Liste registrierter Unternehmen, die Registrierungen durchführen dürfen. So findet man etwa eine Liste der für .com, .net und .org-Domänen registrierungen zugelassenen „Registrare“ unter www.internic.net.

Für einen gültigen Antrag muss die IP-Adresse eines DNS-Servers angegeben werden. Üblicherweise ist dies der DNS-Server des Providers. Anmerkung: Natürlich muss der Provider erst um Erlaubnis gefragt werden, bevor die IP-Adresse an das Registrierunternehmen gemeldet wird. Unterlässt man dies, so führt das möglicherweise zu einer unerreichbaren Domain im Internet (und zu rechtlichen Schwierigkeiten!).

Hier kann man nachsehen, welche com, net, org und edu-Domains schon vergeben sind: www.internic.net/cgi-bin/whois

Ripe (Réseaux IP Européens) verwaltet europäische Länder-Domains, unter anderem auch die für Österreich gültigen at-Domains. www.ripe.net/db/whois.html

Weitere Registrare:

| .at | www.nic.at |

| .cc | www.nic.cc |

| .de | www.denic.de |

| .tv | www.networksolutions.com |

| .nu | www.activeisp.de |

| .to | www.nic.to |

| .ac | www.nic.ac |

| www.domaininfo.com | |

| .com .net .org | www.netsol.com |

Für die Zuerkennung von Domänennamen bestehen verschiedene Voraussetzungen. Länderdomänen können beispielsweise einen Hauptwohnsitz im betreffenden Land voraussetzen. Interessant sind die genannten Domänen .cc, .to, .ac – diese Domänen waren ursprünglich für Kleinstaaten vorgesehen, werden aber nun (ähnlich wie .com-Domänennamen) international vergeben.

Die ISPA (Internet Service Provider Association Austria – www.ispa.at) ist die Vereinigung der österreichischen Internet Service Provider, quasi eine „Dachorganisation“. Die NIC.AT GmbH, ein Unternehmen der ISPA, ist mit der Verwaltung und Vergabe der Domänennamen mit dem Top Level Domain „.at“ beauftragt (www.nic.at). Registrierungen und Online-Abfragen von at-Domänen sind unter www.namen.at möglich.

Seit 2004 ist es nun auch möglich, Domänennamen zu registrieren, die länderspezifische Sonderzeichen (in Österreich sind dies zum Beispiel die Umlaute ä, ö und ü) enthalten, sogenannte IDNs (International Domain Names). Problematisch ist dabei, dass diese speziellen Zeichen auf nicht deutschsprachigen Tastaturen nicht auf einfachem Weg erreicht werden können – damit ist die internationale Erreichbarkeit solcher Web-Ressourcen nicht mehr gegeben. Die erste in Österreich vergebene „Umlaut-Domain“ war „börse.at“.

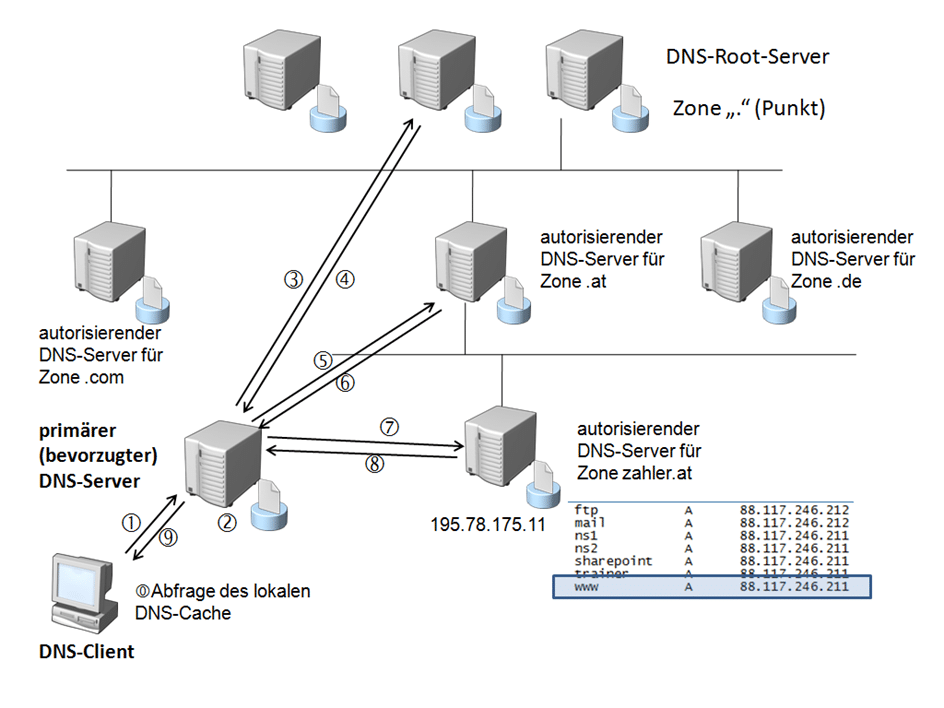

Ablauf einer DNS-Abfrage

Wenn ein DNS-Client nach einem Namen sucht, der in einem Programm verwendet wird, führt er zum Auflösen des Namens eine Abfrage der DNS-Server durch. Jede vom Client gesendete Abfragemeldung enthält drei Informationen, mit denen eine Frage an den Server festgelegt wird:

- Einen festgelegten DNS-Domänennamen, der als voll qualifizierter Domänenname (FQDN = Fully Qualified Domain Name) angegeben ist.

- Einen festgelegten Abfragetyp, über den entweder ein Ressourceneintrag nach Typ oder eine festgelegte Art von Abfragevorgang angegeben wird.

- Eine festgelegte Klasse für den DNS-Domänennamen. Für DNS-Server unter Windows sollte diese Klasse immer als Internetklasse (IN-Klasse) angegeben werden.

Bei dem angegebenen Namen kann es sich z. B. um den FQDN für einen Computer handeln, etwa „srv01.zahler.intern.“, und der Abfragetyp wird so festgelegt, dass über diesen Namen nach einem A-Ressourceneintrag (Adresse) gesucht wird. Eine DNS-Abfrage ist im Grunde eine zweiteilige Frage des Clients an den Server, z. B. „Bestehen A-Ressourceneinträge für einen Computer namens ’srv01.zahler.intern.‘?“ Wenn der Client eine Antwort vom Server empfängt, liest er den zurückgegebenen A-Ressourceneintrag, wertet ihn aus und erhält auf diese Weise die IP-Adresse des Computers, den er per Namen abgefragt hatte.

Auflösungen werden mit DNS-Abfragen auf unterschiedliche Arten durchgeführt. Ein Client kann eine Abfrage ggf. lokal beantworten, indem er zwischengespeicherte Daten aus einer vorherigen Abfrage verwendet. Der DNS-Server kann zum Beantworten einer Abfrage eigene zwischengespeicherte Ressourceneintragsdaten verwenden. Um dem anfragenden Client eine vollständige Namensauflösung zu ermöglichen, kann ein DNS-Server auch andere DNS-Server kontaktieren oder abfragen und dann eine Antwort zurück an den Client senden. Dieser Vorgang wird als Rekursion bezeichnet.

Darüber hinaus kann auch der Client selbst versuchen, eine Verbindung zu weiteren DNS-Servern herzustellen, um einen Namen aufzulösen. In einem solchen Fall verwendet der Client zusätzliche eigene Abfragen, die auf den Referenzantworten von Servern basieren. Dieser Vorgang wird als Iteration bezeichnet.

Im Allgemeinen wird ein DNS-Abfrage vorgang in zwei Schritten durchgeführt:

- Auf einem Clientcomputer wird eine Namensabfrage gestartet und zum Auflösen an einen Auflösungsdienst, den DNS-Clientdienst, weitergeleitet.

- Wenn die Abfrage nicht lokal aufgelöst werden kann, können nach Bedarf DNS-Server zum Auflösen des Namens abgefragt werden.

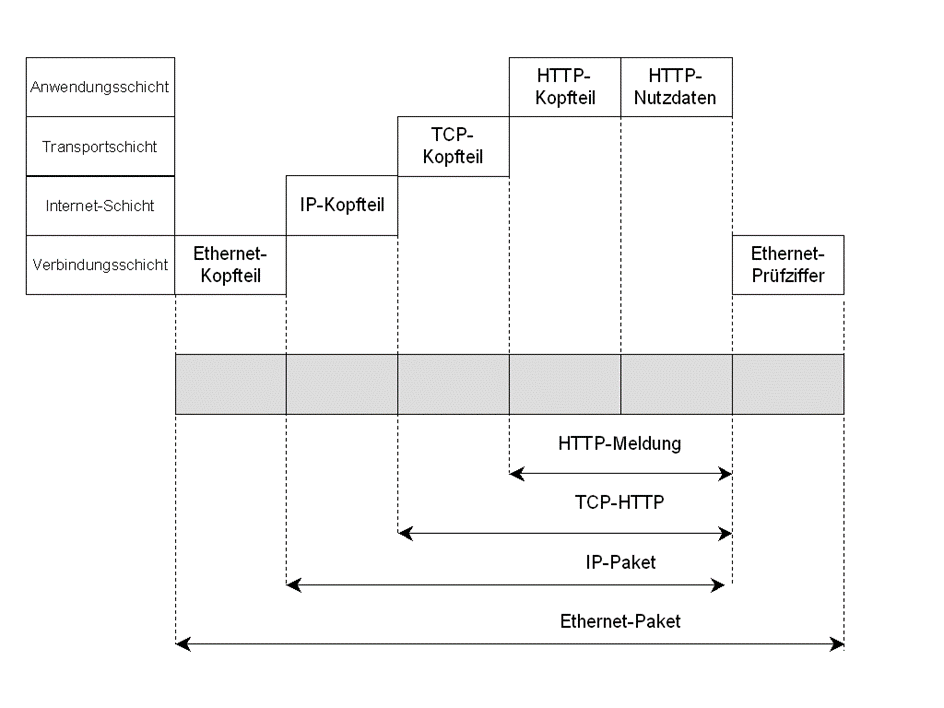

HTTP

In diesem Abschnitt soll das Zusammenspiel zwischen der Transportschicht und der Anwendungsschicht am Beispiel des Protokolls HTTP erläutert werden. Im Laufe der zugehörigen Ausführungen wird beschrieben, wie dieses Protokoll arbeitet und welche Definitionen es für darauf aufsetzende Anwendungen vorgibt.

Das Protokoll HTTP (Abkürzung von engl.: hypertext transfer protocol) ist ein Protokoll der Anwendungsschicht und definiert die (grundlegende) Kommunikationsfunktionalität des WWW. HTTP verwendet auf der Transportschicht das Protokoll TCP. In der Praxis werden sowohl die Anwendungsprotokolle HTTP/1.0 (definiert durch den RFC 1945) als auch HTTP/1.1 definiert durch den RFC 2616) nebeneinander eingesetzt.

Wenn Sie beispielsweise von Ihrem Webbrowser auf die Startseite der Suchmaschine Google gelangen möchten, benötigen Sie zunächst eine Möglichkeit, diese zu adressieren. HTTP definiert für diesen Zweck einen eigenen Adressierungsmechanismus, der URI genannt wird.

Ein URI (Abkürzung von engl.: uniform resource identifier) ist entweder ein Verweis auf einen Ort, am dem ein bestimmtes Dokument gespeichert ist (engl.: uniform resource locator, abgekürzt: URL) oder ein symbolischer Name für eine prinzipiell beliebige Ressource (engl.: uniform resource name, abgekürzt: URN). Die meisten heute verwendeten URIs sind URLs.

Der URL für die Suchmaschine Google ist beispielsweise http://www.google.com/index.html. Der Name des angeforderten Dokuments „index.html“ ist für die Startseite optional. Ein Webbrowser kann aus diesem URL ermitteln, dass zu dem HTTP-Server, der auf dem Rechner www.google.com läuft, eine TCP-Verbindung geöffnet werden soll (alle HTTP-Verbindungen basieren auf TCP). Für eine TCP-Verbindung ist eine Dienstnummer notwendig. Da in dem URL keine Dienstnummer angegeben war, wird automatisch die standardmäßige Dienstnummer für HTTP-Server 80 angenommen.

Ein Beispiel für die die explizite Angabe einer Dienstnummer in einem URL: http://www.google.com:80/index.html

Bevor die Startseite angefordert werden kann, muss der Browser mithilfe von DNS allerdings zunächst noch aus dem Rechnernamen die zugehörige IP-Adresse ermitteln. Die ermittelte IP-Adresse ist beispielweise 216.239.39.100. Der Browser kann nun eine TCP-Verbindung zu der ermittelten IP-Adresse und der Dienstnummer 80 öffnen (Socket-Adressierung) und ruft zu diesem Zweck eine Funktion der Transportschicht auf.

Die Transportschicht und die darunter liegende Vermittlungsschicht kümmern sich um den Verbindungsaufbau. Hierzu wird unter anderem über ARP die Ethernet-Adresse des Rechners ermittelt, an den die Pakete weitergeleitet werden (in der Regel ein Router). Diese Vorgänge sind für die Anwendungsschicht jedoch unsichtbar; sie wird erst verständigt, sobald die TCP-Verbindung zum genannten Serverprogramm mit der Dienstnummer 80 hergestellt wurde.

Ablauf von HTTP-Anfragen

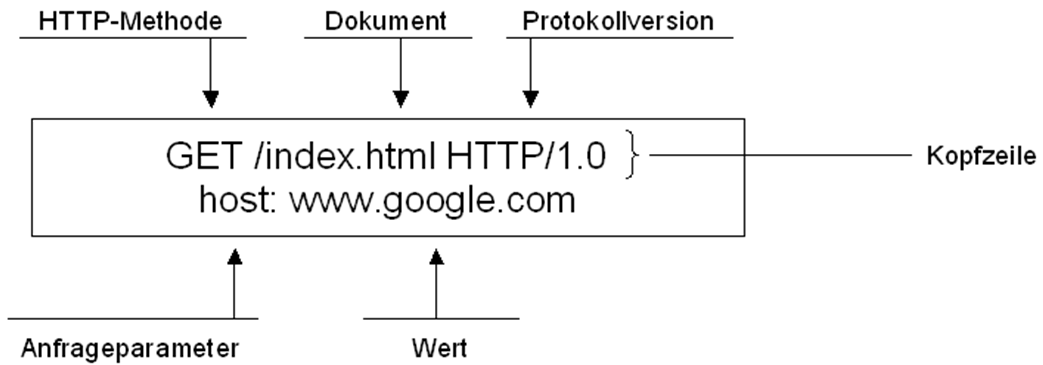

Nun kann im nächsten Schritt eine HTTP-Anfrage an diesen Server geschickt werden, um die genannte HTML-Seite (index.html) anzufordern. Diese Anfrage ist eine HTTP-Meldung, deren Struktur durch die Spezifikation von HTTP definiert wird.

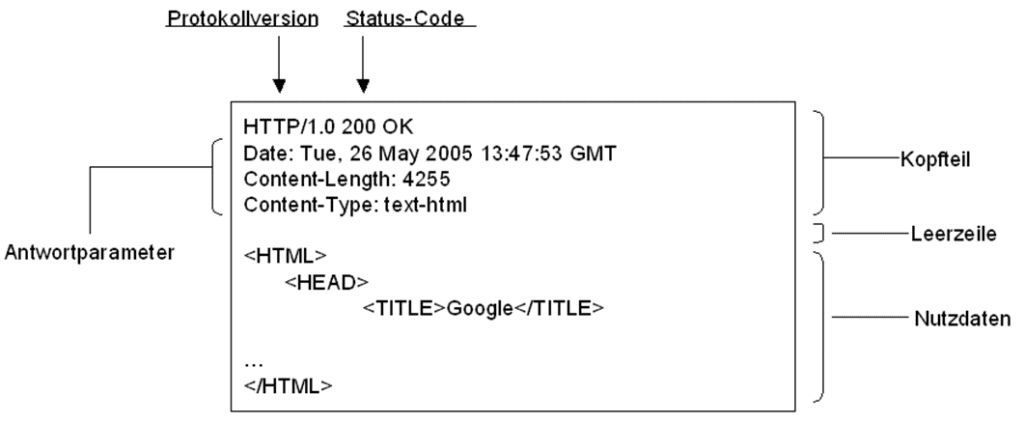

Jede HTTP-Meldung (engl.: HTTP message) besteht aus einem Kopfteil (engl.: header), einer Trennzeile (engl.: separator line) und einem Nutzdatenteil (engl.: body). Der Kopfteil der Meldung enthält die Steuerinformation.

Eine HTTP-Meldung ist entweder eine HTTP-Anfrage oder eine HTTP-Antwort. Eine HTTP-Anfrage eines HTTP-Clienten wird durch eine HTTP-Antwort eines HTTP-Servers beantwortet. Die Abb. zeigt ein Beispiel einer HTTP-Anfrage und einer HTTP-Antwort.

Eine HTTP-Anfrage (engl.: HTTP request) besteht aus einer Kopfzeile, optionalen Anfrageparametern (engl.: request header fields) und einem Nutzdatenteil, der auch leer sein kann. Die Kopfzeile der HTTP-Anfrage enthält die HTTP-Methode (engl.: HTTP method), einen Bezeichner für die angeforderte Ressource und die Bezeichnung der verwendeten Version des HTTP-Protokolls.

Anfrage von Client an Server

GET /index.html HTTP/1.0

host: www.google.com

Antwort von Server an Client

HTTP/1.0 200 OK

Date: Tue, 26 May 2005 13:47:53 GMT

Content-Length: 4255

Content-Type: text-html

<HTML>

<HEAD>

<TITLE>Google</TITLE>

…

</HTML>

HTTP definiert mehrere „Methoden“, die den konkreten Diensten eines Webservers entsprechen. Die HTTP-Methode, um ein Dokument anzufordern, ist die Methode GET. Abhängig von der verwendeten HTTP-Methode können unterschiedliche Anfrageparameter angegeben werden. Jeder Anfrageparameter besteht aus einer Zeile, die mit der Bezeichnung des Anfrageparameters gefolgt von einem Doppelpunkt beginnt, und mit dem Wert des Parameters abgeschlossen wird. Im weiteren Verlauf dieses Abschnitts wird noch genauer auf HTTP-Methoden eingegangen. Die folgende Abbildung zeigt die HTTP-Anfrage des obigen Beispiels in größerem Detail.

In diesem konkreten Beispiel ist der Parameter host (der den Zielrechner der Anfrage angibt) der einzige Anfrageparameter. Weitere Beispiele für Anfrageparameter sind if-modified-sice oder range. Durch den erstgenannten der beiden Parameter kann ein Dokument unter der Bedingung transferiert werden, dass dieses nach dem im Parameterwert angegebenen Zeitpunkt verändert wurde. Durch den range-Parameter kann ein Teil (ein Ausschnitt) eines Dokuments transferiert werden.

Eine HTTP-Antwort (engl.: HTTP reply) besteht aus einer Kopfzeile, optionalen Antwortparametern (engl.: reply header field) und einem Nutzdatenteil, der auch leer sein kann. Die Kopfzeile der HTTP-Antwort enthält die Protokollversion, die der HTTP-Server unterstützt, gefolgt von einem Status-Code und einer Status-Meldung.

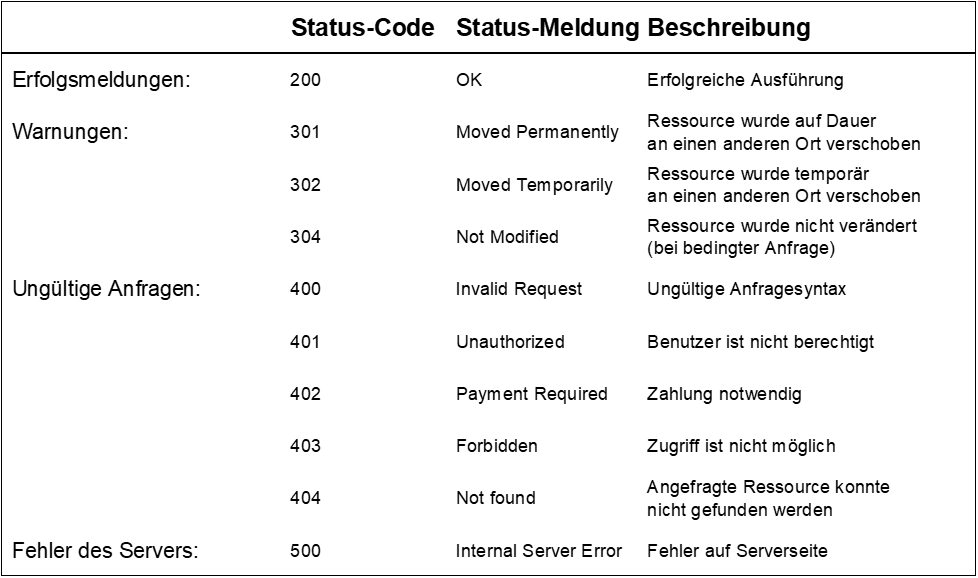

Der Status-Code der Antwort teilt dem Clienten mit, ob die gewünschte Operation durch den Server ausgeführt werden konnte, und gibt dem Clienten Aufschluss über die anschließend einzuleitenden Operationen. HTTP unterscheidet im Wesentlichen zwischen Erfolgsmeldungen, Warnungen, fehlerhaften Anfragen und serverseitigen Fehlern. Die nachfolgende Tabelle zeigt die wichtigsten im HTTP definierten Status-Codes mit einer Kurzbeschreibung.

In der HTTP-Antwort werden als Antwortparameter Date, Content-Length und Content-Type verwendet. Der erstgenannte Parameter enthält den Zeitpunkt, an dem die Anfrage beantwortet wurde. Der Antwortparameter Content-Length besagt, wie viele Bytes der Nutzdatenteil enthält und Content-Type teilt dem Clienten mit, welchen Inhalt der Nutzdatenteil besitzt. Im konkreten Beispiel ist dies ein HTML-Text (der Wert ist text/html).

Die gültigen Werte für den Content-Type-Parameter sind durch den MIME-Standard (Abkürzung von engl.: multipurpose Internet mail extension) definiert, durch den beispielsweise Text-, Grafik- und anwendungsspezifische Datenformate beschrieben werden. Anhand der MIME-Formatangaben kann ein Webbrowser erkennen, wie die empfangenen Nutzdaten angezeigt werden sollen. Als wesentliche Optionen kommen hier die Anzeige durch den Webbrowser und die Anzeige durch ein browserexternes Hilfsprogramm (engl.: external viewer) in Betracht.

Beispiele für MIME-Formatangaben sind: text/html, text/plain, image/png, image/jpeg oder application/pdf.

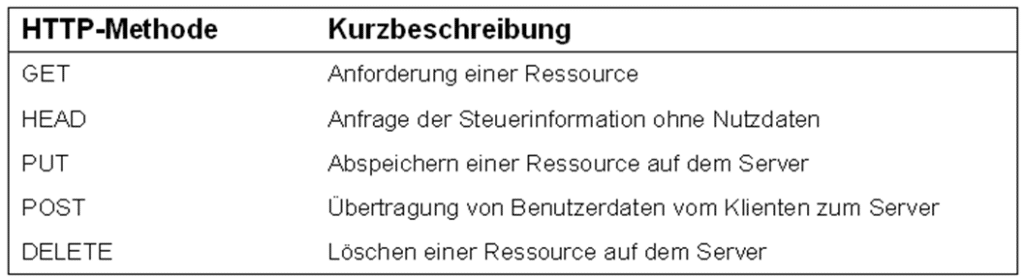

HTTP-Methoden

Wie bereits erwähnt, definiert HTTP mehrere „Methoden“, die den konkreten Diensten eines Webservers entsprechen, also angeben, welche Aufgaben ein HTTP-Server erfüllen muss, um der Spezifikation von HTTP zu entsprechen.

Die mit Abstand am häufigsten verwendete HTTP-Methode ist die Methode GET, die zur Anforderung von Dokumenten dient und im obigen Beispiel bereits vorgestellt wurde. HTTP ist aber keinesfalls auf (Text-)Dokumente beschränkt und verwendet den allgemeinen Begriff der Ressource, um anzudeuten, dass Dateien aller Art sowie auch beliebige Internetdienste durch den gleichen Mechanismus angefordert weden können.

Die folgende Tabelle zeigt einen Überblick über die wichtigsten Methoden, die in HTTP/1.0 und HTTP/1.1 definiert sind.

Aus dieser Übersicht ist erkennbar, dass HTTP nicht nur Methoden zur Abfrage von Ressourcen, sondern auch Methoden zum Abspeichern und Löschen anbietet. Diese Funktionen sind allerdings über die gängigen Browser nicht erreichbar beziehungsweise sind in den weitaus meisten HTTP-Servern abgestellt. HTTP spezifiziert für das Einspielen von Web-Ressourcen auf einen Server nur die Grundfunktionen. Die für gemeinschaftliches Arbeiten im Web notwendigen Erweiterungen von HTTP werden beispielsweise durch WebDAV (Abkürzung von engl.: web distributed authoring and versioning, Spezifikation in RFC 2518) definiert.

HTTP als verbindungsloses Protokoll

HTTP/1.0 ist ein verbindungsloses Protokoll: Sobald der Client die Antwort auf die Anfrage empfängt, wird auch die Verbindung beendet. Bei einer neuerlichen Anfrage wird wiederum eine neue Verbindung hergestellt. Wenn beispielsweise eine HTML-Seite mit zehn Grafiken angefordert wird, so bedeutet dies, dass durch die erste Anforderung zunächst die HTML-Seite übertragen wird, in einem weiteren Schritt untersucht der Client diese Seite und extrahiert die URLs für die eingebetteten Grafiken. Für jede einzelne dieser Grafiken wird sodann eine neue Anfrage (mit Verbindungsaufbau und –abbau) an den Server gestellt, um diese Grafiken zum Clienten zu übertragen. Da in den meisten Fällen die eingebetteten Grafiken vom gleichen Server bezogen werden, wird im genannten Beispiel für das Anzeigen eines einzigen HTML-Dokuments mit Grafiken elfmal eine Verbindung zum gleichen Server auf-und abgebaut. Dies ist aus Sicht des Antwortzeitverhaltens und der Netzwerklast nicht wünschenswert.

In HTTP/1.1 ist der Verbindungsabbau nach Empfang der Antwortmeldung nicht mehr zwingend vorgeschrieben, da in dieser Version des Protokolls die Behandlung von so genannten persistenten Verbindungen (engl.: persistent connection) definiert wird. Dadurch werden Verbindungen erst nach einer gewissen Zeitspanne ohne weitere Anfragen abgebaut. Während die Verbindung besteht, können auf dem (virtuellen) Duplexkanal mehrere Anfragen und Antworten ausgetauscht werden, wodurch der Mehraufwand des wiederholten Verbindungsauf- und -abbaus entfällt.

Das Protokoll WAP (Abkürzung von engl.: wireless application protocoll) ist eine komprimierte Form von HTTP für mobile Endgeräte (wie beispielweise Mobiltelefone).

E-Mails

Zu den ältesten Internetdiensten, die sich entwickelt haben, gehören die „elektronischen Briefe“ (E-Mail ist eine Abkürzung für „electronic mail“). Als „Erfinder“ des E-Mail-Dienstes gilt heute der BBN-Mitarbeiter Ray Tomlinson, der im Jahr 1971 den ersten elektronischen Brief versendete.

Der E-Mail-Dienst gilt heute noch vor dem WWW als wichtigste Internetanwendung. Einige Daten dazu:

- Im Februar 2017 wurden pro Tag (!) etwa 205 Milliarden E-Mails weltweit versendet. (Quelle: Radicati Group).

- 49,7 % aller versandten E-Mails waren Spam. Nach Kategorien geordnet: an der Spitze stehen Pharmazeutika, gefolgt von Dating.

- 2,3 % aller versandten E-Mails beinhalten irgendeine Form von Malware (Schadsoftware)

Technische Grundlagen

Heute werden für die Übertragung elektronischer Post im Internet mehrere Protokolle (OSI-Schicht 7) verwendet. Zum Versenden von E-Mails wird SMTP (Single Mail Transfer Protocol) verwendet.

Der Zugriff, das Senden und Empfangen von E-Mails durch den Benutzer erfolgt über Client-Software wie etwa Microsoft Outlook oder Mozilla Thunderbird. Diese Software bezeichnet man allgemein als MUA (Mail User Agent). Alternativ können E-Mails auch über Webapplikationen verwaltet werden (etwa Outlook Web App).

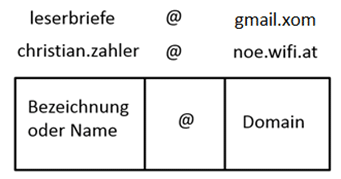

Der Empfänger einer E-Mail wird mit einer weltweit eindeutigen E-Mail-Adresse festgelegt. Eine E-Mail-Adresse besteht immer aus zwei Teilen, die durch das Zeichen @ („at“ – englisch für „bei“, umgangssprachlich „Klammeraffe“) voneinander getrennt sind. Der erste Teil vor dem @ ist der Name des Postfachs (der sogenannte „lokale Teil“). Oft wird der tatsächliche Name verwendet, es kann aber auch eine beliebige Zeichenfolge oder ein Begriff sein. Nach dem @-Zeichen folgt die sogenannte E-Mail-Domäne. Diese Angabe sagt – vereinfacht gesprochen – aus, auf welchem E-Mail-Server das Postfach liegt und wie dieser zu finden ist (ähnlich der Postleitzahl bei Postadressen).

Beispiele

Hinweise

- E-Mail-Adressen dürfen keine Umlaute, keine Leerzeichen und keine Sonderzeichen enthalten.

- Es wird heute nicht zwischen Groß- und Kleinschreibung unterschieden, obwohl dies vom SMTP-Protokoll technisch unterstützt werden würde – Sie können E-Mail-Adressen immer in Kleinbuchstaben eingeben!

Der Übertragungsvorgang einer E-Mail läuft wie folgt ab:

Der Sender erstellt die Nachricht auf seinem Mail User Agent und sendet sie anschließend mit Hilfe des SMTP-Protokolls an einen SMTP-Relay-Server (auch „Smarthost“). Dieser kann entweder innerhalb der eigenen Firma betrieben werden oder auch von einem Internetdienstanbieter zur Verfügung gestellt werden. Der DNS-Name des Smarthosts muss bekannt sein und bei der Erstkonfiguration des Mail-Clients eingetragen werden.

Der Smarthost führt nun eine DNS-Abfrage durch, wobei der zuständige Empfangsserver mit Hilfe eines MX-Eintrags ermittelt wird. Anschließend wird die Nachricht an den ermittelten Empfangsserver über SMTP weitergeleitet.

Am Empfangsserver werden die Mails in einem sogenanntes „Postfach“ gesammelt und können anschließend vom Empfänger mit Hilfe seines E-Mail-Clients abgerufen werden.

Das Abrufen der empfangenen E-Mails kann auf verschiedene Arten erfolgen:

- POP3 (Post Office Protocol, Version 3): Der Mail-Client stellt eine Verbindung mit dem Mailserver her, lädt alle eingelangten Nachrichten herunter und löscht anschließend die Nachrichten auf dem Mailserver.

- IMAP (Internet Message Access Protocol): Die Nachrichten werden direkt auf dem Mailserver geöffnet und nicht heruntergeladen.

Um mit E-Mail-Nachrichten auch Dateien aller Art „mitschicken“ zu können (als „Dateianhang“, Fachausdruck „file attachment“), wurde eine Protokollerweiterung geschaffen, der so genannte MIME-Standard (Multipurpose Internet Mail Extensions). Leider können Dateianhänge auch Malware (Schadsoftware, „Computerviren“) enthalten.

Der Sicherheitsstandard von E-Mails ist vom Prinzip her äußerst gering. Es kann weder mit Sicherheit garantiert werden, dass E-Mails überhaupt den Empfänger erreichen, noch kann verhindert werden, dass E-Mails während des Transports verfälscht oder abgefangen (Spionage) werden. Es wird daher empfohlen, die Datenübertragung zu verschlüsseln. Die meisten bekannten Internetdienstanbieter wie freenet, GMX oder outlook.com erzwingen heute eine verschlüsselte Übertragung.

Spam (UBE, Unsolicited Bulk E-Mail)

Als Spam oder Junk (englisch für: „Abfall“ oder „Plunder“) werden unerwünschte, in der Regel auf elektronischem Weg übertragene Nachrichten bezeichnet, die dem Empfänger unverlangt zugestellt werden oder werbenden Inhalt haben.

Die Bezeichnung SPAM ist ursprünglich ein Markenname der Firma Hormel für Dosenfleisch, bereits 1936 entstanden aus SPiced hAM. Der Begriff Spam – als Synonym für eine unnötig häufige Verwendung und Wiederholung – entstammt dem Spam-Sketch der englischen Comedyserie Monty Python’s Flying Circus: In einem Café besteht die Speisekarte ausschließlich aus Gerichten mit Spam, die „Spam“ teilweise mehrfach hintereinander im Namen enthalten. Im Sketch wird das Wort „Spam“ insgesamt knapp 100 Mal erwähnt.

Eine Spam-Aussendung kann sich an eine Million Empfänger richten. Kämen keine Spamfilter zum Einsatz und würde jeder Empfänger im Durchschnitt nur 10 Sekunden für das Anschauen und Löschen der E-Mail aufwenden, entstünde (bei angenommenen 50 € Arbeitskosten pro Stunde) bereits ein Schaden von fast 140.000 €. Der Schaden für die weltweite Volkswirtschaft geht Jahr für Jahr in die Milliarden, die Verfügbarkeit des Mediums E-Mail ist bedroht. Und die Spammer verdienen nicht schlecht: Zwar sind typische Rücklaufquoten winzig und jeder so gewonnene Kunde bringt meist nur zweistellige Einnahmen, aber bei Millionen von Spam-Mails, die sich mit sehr geringem Aufwand und nahezu kostenlos versenden lassen, ergeben sich erhebliche Beträge.

Neben dem kommerziellen Werbe-Spam kann E-Mail-Viren, Würmer und andere Schadsoftware verbreiten. Die Angreifer fassen dann Tausende bis Hunderttausende der infizierten Rechner in so genannten Botnetzen zusammen, die sie nach Belieben fernsteuern, und schaffen damit ein riesiges Sicherheitsproblem. Dynamische Updates der Bot-Software erlauben es ihnen, die Rechner zur Verbreitung von Spam oder zu Angriffen auf andere Rechner zu verwenden oder die Anwender auszuspionieren. Große Teile des Spams werden heute nicht von Gelegenheitsspammern verteilt, sondern von Profis, die mit Kriminellen in einer regelrechten Untergrundwirtschaft verbunden sind, in der unter anderem Mailadressen, Listen von infizierten Rechnern und Kreditkartennummern gehandelt werden.

Rechtslage in Österreich (Quelle: Wikipedia)

In Österreich war von 1999 bis 2003 für das Versenden von Massen- oder Werbe-E-Mail nach § 101 Telekommunikationsgesetz (TKG) 1997 die vorherige Zustimmung des Empfängers erforderlich (Opt-in), UCE und UBE somit verboten. Die Nachfolgeregelung, § 107 TKG 2003, erlaubte UCE an Unternehmen oder Behörden, mit Einschränkungen auch an bestehende Privatkunden, wenn diese weitere Nachrichten ablehnen können (Opt-out). Massen- oder Werbe-E-Mail an Privatpersonen bedarf weiterhin der vorherigen Zustimmung des Empfängers (Opt-in). Seit März 2006 ist der Versand von UCE und UBE (ohne vorherige Zustimmung des Empfängers) wieder generell verboten. Auch eine Mail oder ein Anruf um eine solche Zustimmung einzuholen erfüllt den Tatbestand nach § 107 TKG. Zuwiderhandlungen werden von der Fernmeldebehörde mit bis zu 37.000 Euro bestraft. Unabhängig davon besteht die Möglichkeit einer Klage durch den Empfänger auf Unterlassung oder durch einen Mitbewerber wegen unlauteren Wettbewerbs.

Phishing-Mails

Phishing-Mails (hergeleitet von engl. fishing, also dem „Fischen” mit einem Köder) sind eine Masche von Internet-Betrügern, die das Opfer zur Preisgabe sensibler Daten wie Kreditkarten-Nummern, PINs, TANs oder Passwörtern verleiten soll. Dazu nehmen die Kriminellen die Identität einer Online-Einrichtung an (Bank, Auktionshaus, Web-Shop o. Ä.), oft mit täuschend echt nachgemachten E-Mail-Designs und Webseiten. Das Opfer wird in der E-Mail aufgefordert, die (gefälschte) Website aufzurufen und dort beispielsweise ein Passwort zu ändern oder die persönlichen Daten nach PIN-Eingabe zu aktualisieren.

Beispiel 1: Die angebliche Paypal-E-Mail

Ungewöhnliche Kontobewegungen haben es notwendig gemacht Ihr Konto einzugrenzen bis zusätzliche Informationen zur Überprüfung gesammelt werden. Zurzeit haben Sie nur begrenzten Zugang zu Ihrem Pay Pal Konto. Wir bitten Sie daher die von uns angeforderten Kontodaten zu erneuern. Bitte klicken Sie hier

Beispiel 2: Die angebliche Visa-/Mastercard-Mail

Sehr geehrter Kunde,

Die Kreditkarte aus Sicherheitsgründen gesperrt worden. Wieder herzustellen und weiter zu tätigen und entgegenzunehmen Zahlungen online.

Zum Aktualisieren hier klicken

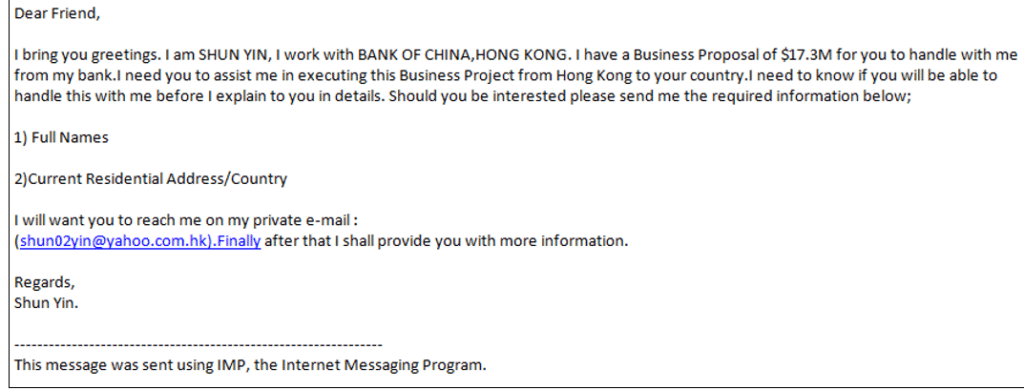

Beispiel 3: Mails der „Nigeria Connection“

Der Betrugsvorgang läuft etwa wie folgt: Eine hochstehende oder vermögende Persönlichkeit aus Südafrika (oder Nigeria oder Hongkong oder …) ist verstorben, leider ist kein Erbe für das mehrere Millionen englische Pfund (oder US$ …) umfassende Vermögen bekannt. Der Verfasser der E-Mail stellt sich als leitender Bankangestellter einer in Südafrika ansässigen und dort bedeutenden Bank vor und teilt mit, dass er dafür sorgen kann, dass der Empfänger dieser Nachricht einen Großteil des Vermögens erhält.

Den Todesfall der bekannten und vermögenden Persönlichkeit aus Südafrika wie auch die genannte Bank gibt es tatsächlich, aber der Name des leitenden Bankangestellten wie auch das gesamte Angebot sind frei erfunden. Die vorgetragenen Geschichten variieren. Täter weben dabei auch Geschehnisse wie Krieg und Katastrophen geschickt in die von ihnen präsentierten Lockangebote ein. Lässt sich der Empfänger von dem in Aussicht gestellten Vermögensgewinn blenden und antwortet, treten die Täter sofort in rege Kommunikation ein. Per E-Mail erklären sie, wie das Vermögen zum Empfänger kommt, und machen „scheibchenweise“ auf damit verbundene Kosten aufmerksam: Mal muss jemand bestochen werden, mal ist eine Transaktionsgebühr fällig. Lässt sich der Interessent auf die jeweiligen Zahlungsaufforderungen ein, tauchen weitere mit Geldforderungen verbundene „Schwierigkeiten“ auf. Den angekündigten hohen Geldbetrag erhält der Interessent jedoch nie.

Wie komme ich ins Internet?

Wie bereits erwähnt, ist die einzige Gemeinsamkeit im Internet der Gegenwart – technisch gesehen – die TCP/IP-Protokollsuite mit der IP-Version 4. Somit ist es wichtig zu verstehen, dass man Internet nicht „installieren“ kann; ob ein Rechner Internetzugang hat oder nicht, liegt an der Konfiguration der Netzwerkschnittstelle (und natürlich am hardwaremäßigen Anschluss. Grundsätzlich ist es nötig, eine öffentliche IP-Adresse zu beziehen und sich mit einem „Nachbarnetz“ über einen Router zu verbinden.

Als Einzelanwender nutzt man üblicherweise dafür die Dienstleistungen eines Internet Service Providers (ISP), das ist eine Institution (Firma), die den Internet-Zugang („Account“) herstellt. Im Allgemeinen muss der Anwender mit dem Provider einen Vertrag abschließen, in welchem der Art, die Dauer der Zugangs etc. geregelt werden muss. Für die Dienste des Providers muss bezahlt werden!

Netzbetreiber in Österreich

| Provider | Homepage | Anmerkungen |

| A1 Telekom Austria AG | www.a1.net | 100 % Tochter der Telekom Austria, welche mehrheitlich zum mexikanischen Telekom-Unternehmen América Movíl gehört. |

| Magenta Telekom GmbH | www.magenta.at | 100 %-Tochter der Deutschen Telekom AG; frühere Namen: max.mobil, T-Mobile Austria |

| Hutchinson Drei Austria GmbH | www.drei.at | Tochter der CK Hutchinson Holdings |

- Die Basis-Dienstleistung eines Internetanbieters ist besteht also in folgenden Punkten:

- Der Endkunde wird hardwaremäßig mit dem lokalen Netzwerk des Internetanbieters verbunden.

- Der Endkunde erhält eine öffentliche IP-Adresse und wird damit Teil des Internets.

- Der Endkunde darf einen Router des Internet Service Providers nutzen, der sein Netz mit Nachbarnetzen verbindet.

Softwaremäßige Voraussetzungen sind:

- TCP/IP-Treiber: Diese Software ist in praktisch allen heute üblichen Betriebssystemen bereits enthalten.

- Client-Software für jeden Dienst, den man im Internet nutzen will.

Für die hardwaremäßige Anbindung eines PCs oder eines ganzen lokalen Netzwerks ans Internet bestehen zwei Möglichkeiten:

- Einwählverbindung: Hier wird nur bei Bedarf über eine analoge oder digitale Wähl-Telefonleitung die Verbindung zum Internet Service Provider hergestellt. Die Verrechnung erfolgt meist zeitabhängig.

- Breitbandverbindung: Die Verrechnung erfolgt oft auf Basis einer „Flat Rate“: eine Grundgebühr bis zu einer bestimmten Datenübertragungsmenge (etwa 1 GB).

Einwählverbindungen

Technisch werden dafür folgende Dinge benötigt:

- eine moderne Telefonsteckdose für „normale“ analoge Anschlüsse oder ein ISDN-Network Terminator. Diese Komponenten werden vom Telekomanbieter installiert. (An diese kann das Modem angeschlossen werden.)

- ein Modem für analoge Anschlüsse, ein ISDN-Adapter für digitale ISDN-Anschlüsse. Mit Modems ist eine maximale Downloadrate von 56 kbps möglich, mit einer ISDN-Leitung 64 kbps.

- ein PPP-Treiber: Es wurde bereits gesagt, dass die Konfiguration einer IP-Adresse notwendig ist, um mit dem Internet kommunizieren zu können. Modems und ISDN-Karten sind selbst nicht in der Lage, eine IP-Konfiguration direkt zu übernehmen. Deshalb wird ein PPP-Treiber notwendig, der eine Netzwerkkarte simuliert und damit auch eine IP-Konfiguration übernehmen kann.

Neben den (einmaligen) Anschaffungskosten für Modem bzw. ISDN-Adapter, Kabel und Telefonsteckdose bzw. ISDN-Network Terminator muss man mit folgenden laufenden Kosten rechnen:

- Monatliche Kosten für die Inanspruchnahme der Dienste des Providers (können sehr verschieden sein; je nach dem Umfang der Dienste betragen die Kosten zwischen 0 bis 100 €)

- Telefonkosten bis zum nächsten Internet-Knoten, je nach zeitlicher Benützung der Telefonleitung

Wichtige Anmerkung: Diese Preise sind Durchschnittspreise bei längerer Online-Verweildauer. Die Verrechnung erfolgt in Wirklichkeit durch Tarifimpulse, die je nach Tarif und Tageszeit in unterschiedlichen Zeitabständen anfallen.

Das Entgelt für einen Tarifimpuls beträgt EUR 0,07674.

Für die Online-Tarife gelten folgende Impulsfolgen:

| Impulsdauer | |

| Geschäftszeit | 120 s |

| Freizeit | 360 s |

Breitbandverbindungen

Hier gibt es eine Reihe unterschiedlicher Zugänge, wie etwa:

- ADSL/xDSL: Voraussetzung dafür ist ein analoger oder digitaler Telefonanschluss, ein Frequenzsplitter und ein xDSL-Modem.

- SkyDSL: Internetzugang über digitalen Satellitenempfänger

- TeleWeb: Internetzugang über Kabel-TV-Anbieter

- WLAN: gerne bei Notebooks verwendet, Voraussetzung ist eine WLAN-Karte mit Modem-Funktionalität

Studium an der TU Wien (Chemie, Physik, Mathematik, Informatik), selbstständige Tätigkeit (IT & Consulting) mit Spezialisierung auf Schulungskonzepte in der Erwachsenenbildung, derzeit Unterrichtstätigkeit am Francisco Josephinum Wieselburg (Landtechnik-Abteilung, technische und naturwissenschaftliche Fächer, Schwerpunkte Elektro- und Automatisierungstechnik und Mechanik), seit unendlich langer Zeit dem ClubComputer freundschaftlich verbunden, Autor von Artikeln in PCNEWS.

Neueste Kommentare